Superviser efficacement l'intégrité de vos fichiers avec PRTG

- Aide à analyser l'intégrité des fichiers

- Supervisez des fichiers individuels avec PRTG

- Soyez avertis en temps réel de modifications dans les fichiers

Pourquoi choisir PRTG pour superviser l'intégrité des fichiers ?

- Pourquoi la supervision de l'intégrité des fichiers est-elle importante?

- Qu'est-ce la supervision de l'intégrité des fichiers (FIM) ?

- Quels sont les cas d'utilisation du logiciel PRTG de supervision de l'intégrité des fichiers ?

- PRTG : le seul outil de supervision de l'intégralité des fichiers dont vous avez besoin

- Fonctions d'une bonne solution de supervision de l'intégrité des fichiers

- 3 avantages de la supervision de l'intégralité des fichiers PRTG

- FAQ : supervision de l'intégrité des fichiers

Démarrez la supervision de l'intégrité des fichiers avec PRTG et découvrez comment le logiciel fiabilise votre réseau et vous facilite la tâche.

Pourquoi la supervision de l'intégrité des fichiers est-elle importante?

Des utilisateurs initiés et des acteurs malveillants peuvent facilement semer la pagaille et faire des ravages dans votre réseau. Ils peuvent :

- modifier les fichiers de configuration,

- modifier des applications critiques et des systèmes de fichiers,

- ou endommager des données.

Et au pire, ils peuvent même supprimer les journaux d'événements pour tenter d’effacer leurs traces.

Vous devez donc être constamment à l'affût de ce qui se passe dans votre réseau.

Savoir qui a accès à tous vos fichiers critiques, et quand ceux-ci ont été modifiés, est essentiel pour respecter les normes et les lois telles que la RGPD, l'HIPAA et la PCI DSS.

Il est également essentiel de superviser l'intégrité de vos fichiers, si vous voulez protéger les données et les actifs critiques de votre entreprise et être en mesure de détecter une violation. C'est là qu'un outil de supervision de l'intégrité des fichiers peut aider.

Qu'est-ce la supervision de l'intégrité des fichiers (FIM) ?

La supervision de l'intégrité des fichiers (FIM) identifie automatiquement les modifications anormales de vos fichiers. Elle vous informe lorsqu'il y a des activités suspectes relatives aux fichiers les plus critiques. Vous pouvez prendre les bonnes mesures aussitôt que vous recevez la notification et vous restez donc en conformité.

La FIM fonctionne comme un outil de support dans une infrastructure de réponse et de prévention de la sécurité. Elle peut aussi aider à protéger votre système contre les menaces indésirables, les violations et les modifications de données.

De nombreuses normes de l'industrie numérique reconnaissent aussi l'importance de la sécurité FIM. De nombreux organismes de conformité exigent que vous disposiez d'un mécanisme complet pour sécuriser vos données sensibles et que vous soyez en mesure de démontrer comment vous pouvez maintenir un environnement sécurisé.

Quels sont les cas d'utilisation du logiciel PRTG de supervision de l'intégrité des fichiers ?

Le logiciel FIM est capable d'analyser, de scanner et de faire des rapports sur les modifications inattendues faites sur les fichiers critiques dans votre environnement. Ainsi, il fournit non seulement la sécurité des applications, des données et des fichiers, mais il contribue également à accélérer la réponse aux incidents.

Les principaux cas d'utilisation des outils de supervision de l'intégrité des fichiers sont les suivants.

Détecter les activités illégales et illicites

Si des cybercriminels attaquent votre environnement IT, il est important de savoir s’ils ont modifié des fichiers essentiels pour vos applications ou pour vos systèmes d'exploitation. En fait, lors d'attaques complexes, l'une des premières actions qu'ils font, consiste à modifier des fichiers essentiels relatifs aux applications et aux systèmes d'exploitation.

Et même si l’hacker finit par modifier ou par éviter les fichiers journaux et les systèmes de détection pour cacher son activité, il est toujours possible pour le logiciel FIM de détecter des modifications dans des parties critiques de l'écosystème IT.

Les outils FIM sont capables de détecter les modifications car ils vérifient et comparent les fichiers actuels par rapport à une base de référence définie, au lieu de simplement analyser les fichiers journaux. Avec la FIM, vous pouvez donc protéger et superviser la sécurité de vos données, vos systèmes d'exploitation, vos fichiers et vos applications.

Identifier les modifications involontaires

Il arrive souvent que des administrateurs ou d'autres employés modifient accidentellement certains fichiers. Alors que parfois les conséquences de ces changements sont insignifiantes et sont souvent ignorées, d'autres peuvent créer accidentellement des portes dérobées pour la sécurité.

La supervision de l'intégrité des fichiers vous aide à identifier les modifications, ce qui vous permet de prendre des mesures correctives ou même d’annuler les modifications avant que des ennemis n'en tirent profit.

Accélérer la réponse aux menaces

Détecter les menaces de façon précoce, augmente les chances pour votre entreprise de stopper les failles de sécurité, avant que des dommages coûteux et significatifs ne surviennent.

Avec la FIM votre entreprise a de meilleures chances de repérer une attaque sur la sécurité qui n’aurait pas été détectée par d'autres mesures de sécurité.

Rester en conformité

Aujourd'hui, les entreprises font face à des réglementations complexes. Elles sont obligées de surveiller leur infrastructure ou leur environnement IT et d'effectuer des rapports sur certaines activités pour rester en conformité avec les réglementations, telles que PCI DSS, HIPAA, RGDP, GLBA et SOX.

Vérifier les mises à jour

Le FIM peut également utiliser une somme de contrôle post-modification pour analyser les fichiers sur différents ordinateurs et emplacements, afin de s'assurer qu'ils ont été mis à jour avec la dernière version.

PRTG : le seul outil de supervision de l'intégralité des fichiers dont vous avez besoin

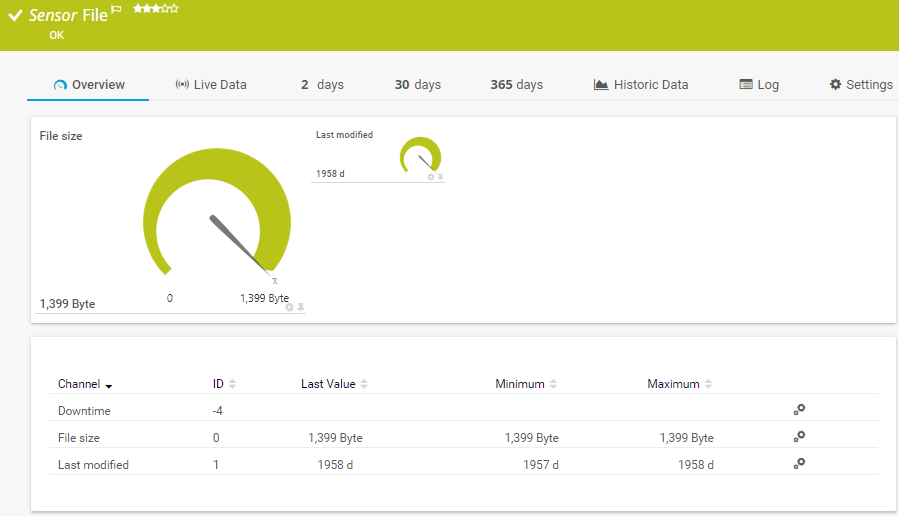

Capteurs de fichiers & FIM

Lorsqu'une application est défectueuse, un fichier journal contenant des informations sur les erreurs est créé. En tant qu'administrateur système, vous vous demandez peut-être comment vous pouvez surveiller les modifications apportées aux fichiers journaux, comment vous pouvez lire leur contenu et quels sont les fichiers vous devez surveiller. C'est là où Paessler PRTG intervient.

Toutes les applications génèrent un flux de fichiers journaux, cependant, avec le capteur de Fichier de PRTG vous pouvez

- voir si un fichier est présent

- voir quand la dernière modification du fichier a eu lieu

- obtenir des informations sur les derniers accès au fichier

- voir la taille du fichier

- savoir si le contenu du fichier a été modifié

Vous pouvez également effectuer des analyses plus approfondies en vérifiant en détails l'intégrité du fichier : combinez simplement PRTG avec d'autres logiciels pertinents.

Alertes instantanées

Si vous êtes administrateur système, nous comprenons vos craintes à propos des dysfonctionnements logiciel et matériel et les arrêts du réseau. Mais avec PRTG, vous n'avez plus à vous faire de soucis.

Même si un petit problème survient, mais qu'il est critique, PRTG vous enverra immédiatement une alerte. Si vous ne recevez pas d'alertes, vous pouvez êtes tranquille sachant que tout va bien.

Faciliter le travail

Dites au revoir aux outils de supervision tous azimuts et dites bonjour à PRTG - un outil de supervision centralisé qui s'utilise sur l'ensemble du réseau et qui facilite votre travail quotidien.

Le support dont vous avez besoin

PRTG s'appuie sur l'expertise technique d'une équipe dédiée. L'équipe travaille 24 heures sur 24 pendant la semaine pour répondre à toutes vos questions. De plus, notre vaste Knowledge Base peut vous aider à répondre à toutes vos questions.

PRTG est compatible avec les principaux fournisseurs et fabricants

Plébiscité par 500 000 utilisateurs et reconnu comme une référence par les experts du secteur.

Démarrez la supervision de l'intégrité des fichiers avec PRTG et découvrez comment le logiciel fiabilise votre réseau et vous facilite la tâche.

Fonctions d'une bonne solution de supervision de l'intégrité des fichiers

La sécurité de votre entreprise ne doit pas être prise à la légère. Pour être sûr que votre outil FIM est aussi efficace que possible, voici quelques fonctionnalités qu'il doit absolument avoir.

Contrôle total de la politique

Votre solution FIM doit permettre un contrôle total de la politique FIM et intégrer la gestion, la granularité et la modification. Elle doit fournir une personnalisation intégrée des politiques et être capable de prendre en charge différentes politiques en fonction du type des éléments qui font partie du programme FIM de l'entreprise. De plus, l'entreprise doit être capable de modifier la politique FIM en fonction de ses exigences en matière de sécurité.

Gestion de base, fonctions d'alertes et de rapport

Le logiciel FIM doit superviser différents éléments de l'environnement IT, incluant les serveurs et les équipements réseau, les services basés sur le Cloud, les workstations, les intergiciels, les OS, les répertoires et les bases de données. Il doit au moins fournir des fonctions telles que la gestion des modifications, les alertes, les rapports centralisés et la création de journaux en temps réel.

Fonctions supplémentaires

L'une des fonctionnalités FIM les plus importantes, est qu'elle doit proposer des possibilités d’activer et de désactiver des fonctions supplémentaires en cas de besoin. Les fonctions supplémentaires incluent :

- L'intégration dans un système de gestion des droits d'accès pour identifier les utilisateurs

- La création de journaux d'accès aux fichiers

- Une gestion de la politique de sécurité pour un meilleur accès aux fichiers

- La possibilité de revenir à la version précédente

- La possibilité de crypter les fichiers contenant des données sensibles pour en contrôler totalement l'accès

PRTG est un outil de supervision complet qui peut répondre à tous les besoins de votre entreprise, et qui vous assure que votre environnement IT est protégé des cyberattaques.

Exigences en matière de sécurité

Comme nous l'avons mentionné, la FIM est nécessaire pour respecter les normes NERC CIP et PCI DSS et est considérée comme une pratique exemplaire pour les normes GLBA, HIPAA, SOX et FISMA. Donc, si vous mettez en place l'une de ces normes, vous devez vous assurer que votre FIM est également conforme aux exigences de la norme.

Oliver Jähn, Responsable informatique à l'Université de Bonn![]()

« À mes yeux, PRTG Network Monitor est l’outil le plus efficace pour surveiller notre infrastructure informatique sur la durée. »

3 avantages de la supervision de l'intégralité des fichiers PRTG

Une bon logiciel FIM peut apporter de nombreux avantages. Regardons.

Il protège votre infrastructure IT

Les logiciels de supervision de l'intégrité des fichiers, comme le logiciel de supervision de l'intégrité des fichiers PRTG, surveillent les modifications de fichiers apportées aux images virtuelles, aux environnements Cloud, aux applications, aux services d'annuaire, aux équipements réseau, aux bases de données et aux serveurs, pour vous informer des modifications non autorisées.

Il réduit le stress

La supervision de l'intégrité des fichiers PRTG utilise une méthode intelligente de gestion des modifications pour vous informer uniquement lorsque cela est nécessaire, au lieu de vous inonder de messages de modification. De cette façon, vous pouvez être immédiatement informé des choses importantes et vous pouvez rapidement prendre des mesures correctives.

Il vous aide à rester en conformité

Comme nous l'avons mentionné, la FIM peut vous aider à respecter les normes de conformité, telles que HIPAA, SOX, NIST, FISMA, PCI DSS et NERC CIP. Elle s'assure également que vous respectez les cadres de meilleures pratiques comme les références de sécurité CIS.

Démarrez la supervision de l'intégrité des fichiers avec PRTG et découvrez comment le logiciel fiabilise votre réseau et vous facilite la tâche.

FAQ : supervision de l'intégrité des fichiers

1. Qu'est-ce la supervision de l'intégrité des fichiers (FIM) ?

Les données personnelles sensibles, telles que les informations de carte de crédit, les informations confidentielles sur les clients, les identifiants système, sont des cibles privilégiées pour les cybercriminels.

La FIM, ou supervision des changements, est une pratique de sécurité consistant à vérifier l'intégrité des fichiers, des application et des systèmes d'exploitation en les comparant à une base de référence, afin de déterminer si une fraude ou si une altération a eu lieu. Elle détecte les menaces et surveille les modifications apportées à un fichier et qui pourraient laisser présager une cyberattaque.

La pratique comprend les points suivants : l'examen des fichiers pour vérifier les modifications, l'analyse de la manière dont les modifications ont été apportées, savoir qui a effectué les modifications et comment les fichiers peuvent être restaurés dans le cas où les modifications n'ont pas été autorisées. Les entreprises peuvent utiliser ce contrôle pour superviser les fichiers statiques et rechercher des modifications douteuses, comme les ajustements de la configuration du client de messagerie et de la pile IP. Pour simplifier, la FIM peut aider à détecter les logiciels malveillants et à être en conformité avec les différentes réglementations.

Un outil de supervision de l'intégralité des fichiers s'intègre généralement dans les serveurs de l'entreprise pour faciliter la protection du système contre les menaces, qui cherchent à accéder aux données sensibles. Il est cependant important de noter qu'un logiciel FIM n'est pas une solution individuelle. Il est conçu pour fonctionner avec d'autres mesures de sécurité, afin de fournir un système de défense efficace contre les différentes menaces.

2. Comment fonctionne la supervision de l'intégralité des fichiers ?

La FIM examine différents aspects d'un fichier et crée une empreinte digitale, qui est comparé à celle enregistrée dans une base de référence connue.

Même si vous pouvez trouver de nombreux outils d'audit natifs sur le marché, tous présentent des lacunes, telles que le stockage décentralisé des journaux de sécurité de nombreux contrôleurs de domaine, l'impossibilité de récupérer la configuration ou l'objet à partir des journaux d'audit, des manques d’informations sur les anciens paramètres dans le contenu du journal. C'est pourquoi les entreprises ayant des infrastructures complexes se tournent vers des solutions d'entreprise.

Le logiciel FIM examine de nombreux aspects d'un fichier, incluant ses droits d'accès, son contenu, ses paramètres, ses permissions et ses paramètres, sa sécurité, sa taille, ses principaux attributs et ses valeurs de hachage. La supervision peut être faite de manière régulière, instantanée ou continue. elle peut également être effectuée de manière aléatoire ou selon d'autres règles définies par l'équipe de sécurité.

3. Quelles sont les différentes étapes de la supervision de l'intégralité des fichiers ?

La supervision de l'intégralité des fichiers comprend essentiellement cinq étapes.

Étape #1 : définir une politique

La première étape dans la FIM consiste à ce que l'entreprise définisse une politique pertinente. Dans cette étape, l'entreprise doit identifier les fichiers qui doivent être supervisés et définir les ordinateurs contenant ces fichiers.

Étape #2 : Créer une base de référence

Avant qu'une entreprise puisse progresser et superviser activement les modifications de différents fichiers, elle doit d'abord définir un point de référence pouvant être utilisé pour détecter toute modification. C'est pourquoi les entreprises doivent documenter un état correct et connu (ou base de référence) de tous les fichiers qui seront supervisés par la FIM.

Il est donc important de prendre en compte des données, telles que la date de modification, la date de création et la version afin de garantir aux professionnels de l'IT que le fichier est légitime.

Étape #3 : superviser les modifications

Une fois que les entreprises ont une base de référence détaillée, elles peuvent poursuivre et démarrer la supervision de tous les fichiers qui font partie de la solution FIM pour détecter tout changement. Elles peuvent également aller plus loin et promouvoir automatiquement les changements attendus pour minimiser les risques de faux positifs.

Étape #4 : envoyer une alerte

Chaque fois que la solution FIM détecte des modifications non autorisées, les personnes responsables du processus doivent envoyer une alerte au personnel concerné, afin qu'il puisse régler le problème rapidement.

Étape #5 : rapporter les résultats

Dans certains cas les entreprises utilisent la FIM pour être en conformité avec PCI DSS. Dans ce cas, l'entreprise devra générer des rapports d'audit pour valider le déploiement de leur FIM.

4. Comment fonctionne les systèmes de supervision de l'intégralité des fichiers ?

Généralement, il y a deux façons de protéger les fichiers. La première : une somme de contrôle peut être calculée sur les propriétés du fichier lorsqu'il est généré par un processus autorisé. La seconde : on fait une copie du fichier et le fichier actuel peut ensuite être comparé à la sauvegarde.

Certains systèmes envoient des alertes uniquement en cas de modification non autorisée. Cela signifie que vous aurez besoin d'une procédure de sauvegarde et de restauration séparée. De cette façon, vous serez informé qu'il se passe quelque chose d’anormal, lorsque le cybercriminel essaie de dissimuler ses activités.

Cependant, d'autres systèmes aident à restaurer les fichiers dans leur état d'origine. Ils sont préférables aux logiciels qui ne détectent que les modifications non autorisées. Avoir la possibilité de consulter les enregistrements qui ont été modifiés par un hacker, facilite le repérage des comptes affectés, ce qui permet d'accélérer le processus de réparation.

5. Dois-je opter pour un système complet de supervision de l'intégrité des fichiers ?

Bien qu'un système complet semble être une excellente option, il a ses inconvénients. Par exemple, si tous les fichiers journaux du système sont copiés, vous allez avoir besoin de beaucoup de place disque. Rappelez-vous que les fichiers journaux ont déjà besoin de beaucoup de place et simplement doubler le volume n'est pas très judicieux.

Et même si les petits réseaux ne génèrent pas autant de trafic avec les fichiers journaux, cela est différent pour les grands systèmes. Le traitement d'un plus grand volume de fichiers journaux nécessite une forte puissance de traitement. Ainsi, le système idéal et complet avec une FIM en temps réel aurait besoin de plus d'espace pour les fichiers et d'une puissance de traitement plus importante que le système d'origine. Cela signifie que votre entreprise devra dépenser plus pour la gestion des fichiers journaux que pour les opérations de base. En tenant compte de tout cela, il est clair que le meilleur système FIM doit en quelque sorte être un compromis.

Donc, si vous voulez que vos services de sécurité restent gérables, il est important que vous ayez un système intelligent de supervision de l'intégrité des fichiers qui puisse stocker vos fichiers de façon sécurisée sans prendre le contrôle de l'ensemble du système. L'un des compromis les plus importants que vous devez faire est de savoir si les actions doivent être faites de façon périodique ou en temps réel.

Vous devez également rechercher un système de gestion des journaux pouvant aider à distinguer les messages les plus importants de ceux qui le sont moins pour la sécurité. En réduisant le volume des journaux ou des enregistrements qui doivent être protégés, la FIM devient plus facile à gérer.

6. Supervision de l'intégralité des fichiers Unix et Linux vs Windows

La FIM est aussi importante pour les systèmes Unix et Linux que pour les environnements basés sur Windows. Dans Windows, la base de registre est utilisée pour la plupart des configurations, ainsi que l'API Win32, et il s'agit donc d'une zone plus restreinte et plus étroitement contrôlée.

Cependant, dans Unix et Linux, les configurations sont accessibles en tant que partie de l'ensemble du système de fichiers, ce qui les rend très vulnérables aux exécutables binaires piratés et aux attaques. De plus, le remplacement et la mise à jour des fichiers principaux signifie qu'il est facile pour les hackers d'introduire des codes malveillants.

C'est pourquoi la FIM doit être capable de surveiller les modifications apportées au système d'exploitation, aux fichiers commerciaux critiques, aux applications, aux répertoires et aux bases de données et de vous informer des modifications suspectes ou potentiellement sensibles.

Les domaines importants pour le contrôle des modifications sont : Exchange SQL, Active Directory, l'OS, les mots de passe, le démarrage de Windows et des hôtes, le bootloader, les profils, les tâches cron, les commentaires d'exécution, les paramètres du noyau et les services et démons dans Linux ou Unix.

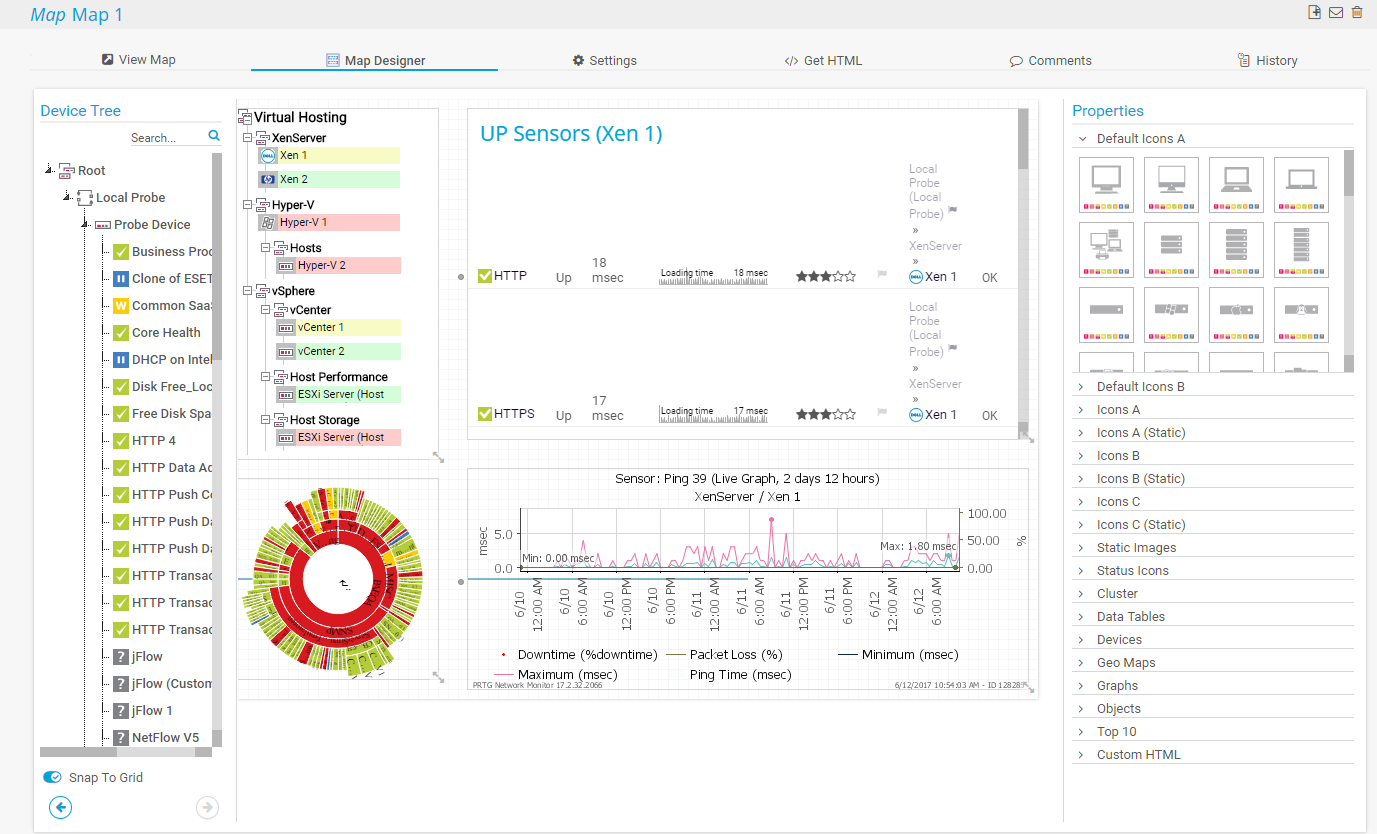

PRTG: L'outil multifonctionnel des administrateurs système

Adaptez PRTG de manière individuelle et dynamique à vos besoins et appuyez-vous sur une API solide :- API HTTP : Accédez aux données de surveillance et contrôlez les objets surveillés à l'aide de requêtes HTTP

- Capteurs personnalisés : Créez vos propres capteurs PRTG pour une surveillance réseau personnalisée

- Notifications personnalisées : Créez vos propres notifications et envoyez des déclencheurs d'action à des systèmes externes

- Capteur REST personnalisé : Supervisez presque tout ce qui fournit des données au format XML ou JSON

PRTG facilite votre travail

Notre logiciel de supervision vous permet de vous concentrer sur vos tâches en vous alertant immédiatement en cas de problème.

Économisez des efforts

PRTG vous permet d'avoir un outil de supervision centralisé pour tous les serveurs et pour l'ensemble de votre réseau. Profitez d'un aperçu rapide de l'ensemble de votre infrastructure grâce à notre tableau de bord et à notre application.

Gagnez du temps

Démarrer avec PRTG est un jeu d'enfant. La configuration ou le transfert d'un autre outil de supervision réseau est facile grâce à la découverte automatique et aux modèles d'équipements préconfigurés.

Économisez de l'argent

80 % de nos utilisateurs nous font part d'économies de coûts subtantielles avec la supervision réseau.. Les frais de licence sont amortis en quelques semaines.

Vous n'êtes toujours pas convaincus ?

Plus de 500 000 administrateurs système apprécient PRTG

Paessler PRTG est utilisé par des entreprises de toutes tailles. Les administrateurs systèmes apprécient PRTG parce qu'il simplifie leur travail.

Supervisez l'intégralité de votre infrastructure IT

Bande passante, serveurs, environnements virtuels, sites Internet, services VoIP – PRTG surveille l'ensemble de votre réseau.

Essayez Paessler PRTG gratuitement

Chaque utilisateur a des besoins de supervision différents. C'est pourquoi nous vous laissons essayer PRTG gratuitement. Démarrez maintenant un essai.

Démarrez la supervision de l'intégrité des fichiers avec PRTG et découvrez comment le logiciel fiabilise votre réseau et vous facilite la tâche.

|

PRTG |

Logiciel de supervision réseau - Version 24.2.94.1400 (April 10th, 2024) |

|

Hébergement |

Téléchargement disponible pour Windows et en version hébergée PRTG Hosted Monitor |

Langues disponibles |

Anglais, Allemand, Espagnol, Français, Portugais, Néerlandais, Russe, Japonais, et Chinois Simplifié |

Prix |

Gratuit jusqu’à 100 capteurs (Liste de prix) |

Unified Monitoring |

Les périphériques réseau, la bande passante, les serveurs, les applications, les environnements virtuels, les systèmes à distance, l’IdO et bien plus |

Vendeurs et applications pris en charge |

|